ZarazaBot窃取浏览器密码样本分析

一、样本标签

| 标签名 | 描述 |

|---|---|

| 原始⽂件名 | ISBEW64.exe |

| MD5 | 41d5fda21cf991734793df190ff078ba |

| ⽂件⼤⼩ | 296.50 KB (303616 bytes) |

| ⽂件格式 | PE64 |

| 加壳类型 | 无 |

| 编译语⾔ | .NET |

| SHA-1 | b50a8e2a7998e17286d2e18d1cf3f7e4e84482c6 |

| SHA-256 | 2cb42e07dbdfb0227213c50af87b2594ce96889fe623dbd73d228e46572f0125 |

| 开源报告 | https://www.uptycs.com/blog/zaraza-bot-credential-password-stealer |

二、详细分析

样本(41d5fda21cf991734793df190ff078ba)运行时获取受害者计算机的用户名,然后在%TEMP%目录中使用该名称创建一个新的子文件夹。

通过telegramBot的api将计算机用户名上传。

然后尝试枚举计算机中存在的浏览器目录。从网络浏览器中提取登录凭据并将其保存在名为%TEMP%\output.txt的文件中。

|360 Browser|Chromium | SRWare|Iridium Browser|Sleipnir 6|

|7Star|Iron Browser|Kinza|Slimjet|

|Amigo|Citrio|Kometa|Sputnik|

|AVAST Software|CocCoc|Liebao Browser|Torch Browser|

|AVG Browser|Comodo Dragon|Opera|uCozMedia|

|Brave Browser|CoolNovo|Opera GX|URBrowser|

|CCleaner|Coowon|Opera Neon|Vivaldi|

| 360 Browser | Chromium | SRWare | Iridium Browser |

|---|---|---|---|

| Sleipnir 6 | 7Star | Iron Browser | Kinza |

| Slimjet | Amigo | Citrio | Kometa |

| Sputnik | AVAST Software | CocCoc | Liebao Browser |

| Torch Browser | AVG Browser | Comodo Dragon | Opera |

| uCozMedia | Brave Browser | CoolNovo | Opera GX |

| URBrowser | CCleaner | Coowon | Opera Neon |

| Vivaldi | CentBrowser | Edge Chromium (Microsoft Edge) | Orbitum |

| Yandex | Chedot | Elements Browser | QIP Surf |

| Chrome | Epic Privacy Browser | SalamWeb |

览器使用的 SQLite 数据库格式包含一个名为“Login Data”;它包括一个“logins”数据库表。该表存储各种网站的登录详细信息,并包含如下字段:

| 文件夹 | 说明 |

|---|---|

| origin_url | 网站的主要链接 |

| action_url | 站点的登录链接 |

| username_element | 网站上的用户名字段 |

| username_value | 用于登录的用户名 |

| password_element | 网站上的密码字段 |

| password_value | 用于登录的加密密码 |

| date_created | 数据存储的日期 |

| times_used | 密码被使用了多少次 |

| blacklisted_by_user | 如果永远不应存储密码,则标志设置为 1 |

但样本仅检索到三个关键数据库详细信息:origin_url、username_value和password_value。鉴于密码字段以加密格式存储,攻击者必须检查两个特定的内容才能检索密码。

较新的浏览器版本使用 v80 密码签名。从 v10 或 v11 开始,它使用基于主密钥的加密来安全地存储用户的 Web 登录密码。使用WinApi(“CryptProtectData”)进一步保护加密密码。 为了识别加密密钥,在字符串的开头插入签名 DPAPI。然后使用 Base64 对加密密钥进行编码,并保存在位于用户数据文件夹中的本地状态文件中。

然后把窃取到的密码保存到%TEMP%\output.txt的文件中。

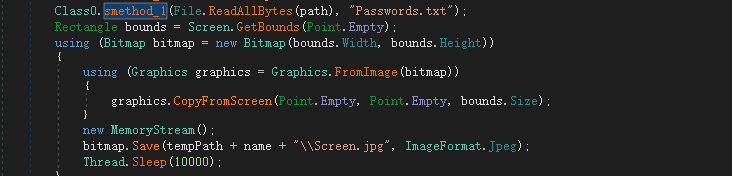

再调用telegramBot的api将ouput.txt文件上传,并以Passwords.txt保存到服务器上。

最后将当前屏幕进行截取后保存到%TEMP%\Screen.jpg中。

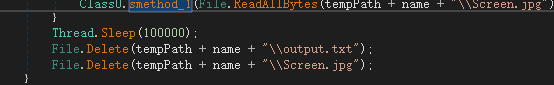

同样也上传到到服务器中,保存名为Screen.jpg.

最后删除窃取到的文件。

三、IOC

MD5:

1 | |

URL:

1 | |